Udany atak na system teleinformatyczny często wiąże się z kradzieżą lub modyfikacją danych, choć nie zawsze przebiega w ten sposób. Ataki DDoS nie modyfikują ani nie kradną danych – koncentrują się na ograniczeniu lub całkowitym zablokowaniu dostępu do nich. Takie działania mogą wywoływać dotkliwe straty finansowe i operacyjne.

W niniejszym artykule wyjaśniamy, na czym polegają tego rodzaju ataki, a przede wszystkim omawiamy metody ochrony przed nimi oraz przedstawiamy, jak postępować w przypadku ataku DDoS. Zaprezentujemy także sposoby zabezpieczania klientów przez operatorów usług w chmurze oraz opiszemy ochronę, którą oferujemy w Domeny.tv MSERWIS.

Na czym polega atak DDoS?

Ataki DoS (ang. Denial of Service — odmowa usługi) oraz ich zaawansowana forma DDoS (ang. Distributed Denial of Service — rozproszona odmowa usługi) należą do najczęściej występujących zagrożeń w cyberbezpieczeństwie. Działają w taki sposób, że zakłócają funkcjonowanie usług, aplikacji oraz całych systemów. Powodują, że serwer przestaje odpowiadać, a jego usługi stają się niedostępne dla użytkowników, co uniemożliwia generowanie przychodów online i wywołuje trudne do oszacowania straty wizerunkowe dla e-biznesu.

DoS kontra DDoS — różnice

Ataki DDoS stanowią większe wyzwanie niż DoS, ponieważ angażują liczne rozproszone urządzenia np. zainfekowane komputery, tworzące tzw. botnet. Realizują one skoordynowane działania, które zasypują cel, np. serwer ogromną ilością danych z różnych źródeł jednocześnie, znacząco utrudniając obronę. To prowadzi do przeciążenia zasobów serwera, a w konsekwencji jego spowolnienia lub całkowitego unieruchomienia. W efekcie usługi online stają się niedostępne dla użytkowników, co może skutkować stratami finansowymi, utratą reputacji oraz naruszeniem bezpieczeństwa danych. Ataki DDoS są szczególnie niebezpieczne, ponieważ trudno je powstrzymać. Ruch pochodzi z wielu różnych adresów IP, co utrudnia skuteczne filtrowanie i blokowanie niepożądanych żądań.

Rodzaje ataków DDoS

Ataki DDoS wyróżniają się różnorodnymi technikami i metodami, które cyberprzestępcy stosują w celu przeciążenia infrastruktury sieciowej ofiary. Działają poprzez generowanie ogromnego ruchu sieciowego lub wykorzystanie luk w systemach, co uniemożliwia prawdziwym użytkownikom dostęp do usług. Poniżej przedstawiamy najpopularniejsze, według serwisu security Sekurak.

Ataki DDoS wolumetryczne

Ataki te zasypują sieć ofiary dużą ilością danych, przekraczając przepustowość jej łącza internetowego. Prowadzi to do spowolnienia działania usług lub całkowitego ich zablokowania.

DDoS protokołowe

Ten rodzaj ataków wykorzystuje luki w protokołach sieciowych, co skutkuje przeciążeniem zasobów obliczeniowych atakowanych systemów. Przykładem jest SYN Flood. Jest to atak polegający na wysyłaniu dużej liczby tzw. żądań SYN w ramach procesu nawiązywania połączenia sieciowego. Żądania te nie ulegają finalizacji, co wyczerpuje zasoby serwera.

Ataki DDoS aplikacyjne

Ataki te charakteryzują się większym zaawansowaniem, gdyż celują w konkretne aplikacje i usługi sieciowe. Przykładem takich usług są: serwery www, bazy danych czy interfejsy aplikacji API. Trudno je wykryć, ponieważ generowany ruch przypomina normalne działania użytkowników.

Ataki DDoS hybrydowe

Niektóre ataki DDoS, zwane hybrydowymi, łączą różne techniki i poziomy ataku, na przykład jednocześnie wykorzystując ataki wolumetryczne i aplikacyjne. Takie podejście umożliwia cyberprzestępcom maksymalne przeciążenie serwerów.

Jakie mogą być cele ataku DDos?

Głównym celem ataków DDoS jest zakłócenie dostępności usługi, serwera lub sieci poprzez przeciążenie ich zasobów. Atakujący chcą uniemożliwić użytkownikom korzystanie z zaatakowanych systemów, co prowadzi do poważnych konsekwencji, takich jak:

- Przerwy w działaniu usług – strony internetowe, aplikacje i inne usługi sieciowe przestają działać, co wywołuje frustrację użytkowników.

- Straty finansowe – wydłużony czas niedostępności generuje straty, szczególnie dla firm działających online, takich jak e-commerce czy platformy z oprogramowaniem SaaS.

- Utrata reputacji – długotrwałe przestoje negatywnie wpływają na wizerunek firmy, obniżając zaufanie klientów.

Ataki DDoS osiągają szczególną skuteczność dzięki wykorzystaniu botnetów – sieci zainfekowanych urządzeń, działających jednocześnie na polecenie atakującego.

Współczesne ataki DDoS, jak napisał Sekurak, wymagają jednoczesnego wykorzystania tysięcy urządzeń, co czyni przygotowanie ataku skomplikowanym procesem, angażującym zarówno czas, jak i środki finansowe. Cyberprzestępcy realizujący takie działania dążą do osiągnięcia zysków – czy to poprzez osłabianie konkurencji poprzez generowanie strat finansowych i utratę reputacji, czy realizację celów politycznych lub społecznych.

Ataki DDoS mogą być również wykorzystywane jako usługa dostępna na „czarnym rynku”.

Ile kosztuje atak DDoS?

Koszty ataków DDoS, po stronie atakującego, różnią się w zależności od liczby zaangażowanych urządzeń, przepustowości czy metody przeprowadzenia ataku, ale także reputacji dostawcy usługi.

Na forach, takich jak Hackforums.net, znajdziemy setki ofert dotyczących „testów przeciążeniowych serwerów”, które często służą jedynie jako przykrywka dla nielegalnych działań. Cena godzinnego ataku DDoS waha się od 15 do 40 dolarów, w zależności od jego skali i złożoności.

Narzędzia do testowania ataków DDoS

Testowanie odporności systemów na ataki stanowi ważny element cyberbezpieczeństwa. Pozwala administratorom ocenić, jak dobrze infrastruktura radzi sobie z różnymi technikami przeciążenia usług, oraz dostosować mechanizmy obronne.

Popularne narzędzia do testowania odporności serwera na ataki

- LOIC/XOIC – Proste narzędzia generujące duży ruch (UDP/TCP/HTTP), sprawdzające wydajność serwera.

- Hulk – jest to skrypt napisany w języku Python, który dynamicznie modyfikuje żądania HTTP, omijając podstawowe filtry anty-DDoS.

- Slowloris – ataki na warstwę aplikacyjną, które blokują zasoby serwera poprzez utrzymywanie długotrwałych połączeń HTTP.

- THC-SSL-DOS – narzędzie wykorzystujące mechanizm renegocjacji SSL do przeciążenia serwera.

Testy przeprowadzaj legalnie i w kontrolowanym środowisku. Regularna analiza umożliwia wykrycie podatności i zwiększenie odporności infrastruktury na ataki. Więcej informacji na temat narzędzi do testowania ataków DDoS znajdziesz w serwisie Sekurak.

Poważne konsekwencje ataku i straty finansowe w wyniku ataku DDoS

Według serwisu securitymagazine.pl, w 2024 roku ataki DDoS stanowiły aż 33% wszystkich incydentów cyberbezpieczeństwa w Unii Europejskiej. Są one najczęściej zgłaszanym zagrożeniem. Nowe techniki powodują, że ataki trudniej wykryć, a aplikacje mogą zostać unieruchomione na dłuższy czas.

DDoS do wynajęcia

Sektory transportu i administracji publicznej stanowią najczęstsze cele, co wywołuje poważne straty finansowe i reputacyjne. Dodatkowo rosnącym problemem są usługi „DDoS-for-Hire”, umożliwiające zakup oprogramowania do przeprowadzenia ataków nawet osobom bez zaawansowanej wiedzy technicznej, co zwiększa liczbę incydentów i obejmuje również mniejsze organizacje.

Jakie koszty ponosi ofiara w przypadku ataku DDoS? Według raportu Zayo Group z 2023 roku ataki DDoS stanowią poważne zagrożenie finansowe dla firm. Atak trwa średnio 68 minut, a niechronione duże organizacje ponoszą straty rzędu około 6 000 dolarów na minutę, co łącznie daje około 408 000 dolarów na jeden incydent. W ciągu roku zaobserwowano znaczne wydłużenie czasu trwania ataków – średnio z 24 minut w pierwszym kwartale do 121 minut w czwartym, co oznacza wzrost o ponad 400%. Mimo że liczba ataków zmalała w drugiej połowie roku, wzrosła ona o 16% w porównaniu czwartego kwartału do pierwszego.

Przykładem ataku DDoS na bardzo dużą skalę jest incydent z czerwca 2022 roku. Klient Google Cloud Armor padł ofiarą największego ataku DDoS na tzw. warstwę aplikacji, osiągającego szczytową wartość 46 milionów żądań na sekundę (RPS). Atak rozpoczął się od 10 000 RPS i w ciągu zaledwie ośmiu minut wzrósł do 46 milionów RPS, co odpowiada ruchowi generowanemu przez zapytania wyszukiwania na Wikipedii przez 24 godziny. Dzięki proaktywnemu wdrożeniu reguł ochronnych, system Google Cloud Armor skutecznie wykrył i złagodził atak, zapewniając ciągłość działania usług. Incydent ten podkreśla znaczenie zaawansowanych mechanizmów ochrony i monitorowania w czasie rzeczywistym wobec coraz bardziej wyrafinowanych zagrożeń DDoS.

Jak zapobiegać atakom DDoS?

Powierzenie swoich serwisów sprawdzonym partnerom w chmurze, zamiast utrzymywania własnych zasobów, stanowi rozsądne rozwiązanie dla wielu firm. Przedsiębiorstwa dysponujące większym potencjałem technologicznym oraz doświadczonym zespołem potrafią skutecznie przeciwdziałać tego rodzaju atakom, a w razie potrzeby, je odpierać.

Zamiast konfigurować i zabezpieczać własną podsieć DMZ (tzw. strefę zdemilitaryzowaną, w której dopuszczony jest ruch inicjowany z internetu), zdecyduj się na usługę hostingu współdzielonego lub serwera VPS dla Twojego e-biznesu i skoncentruj się na najważniejszych celach biznesowych.

Ataki DDoS stanowią poważny problem dla e-biznesu. Skuteczna obrona przed nimi wymaga zastosowania wieloaspektowej strategii, którą można podzielić na trzy główne etapy:

- Zapobieganie (prewencja) – obejmuje działania takie jak minimalizacja powierzchni ataku poprzez ograniczenie dostępnych usług i otwartych portów do niezbędnego minimum, stosowanie najlepszych praktyk BCP (obejmujących między innymi filtrowanie ruchu i zabezpieczanie serwerów DNS) oraz regularne audyty i testy penetracyjne, które systematycznie sprawdzają infrastrukturę pod kątem podatności.

- Wykrywanie (detekcja) – polega na monitorowaniu ruchu sieciowego, czyli stałej obserwacji sieci w celu identyfikacji nietypowych wzorców ruchu mogących wskazywać na atak, oraz na analizie anomalii przy wykorzystaniu narzędzi do szybkiego wykrywania i reagowania na potencjalne zagrożenia.

- Przeciwdziałanie (odpowiedź) – obejmuje współpracę z dostawcami usług internetowych (ISP) oraz wdrażanie mechanizmów ograniczających skutki ataku. W przypadku ataku, kluczowa staje się koordynacja działań z ISP, które oferują usługi filtrowania złośliwego ruchu i ochrony przed tego typu zagrożeniami. Możesz także skorzystać z usług firm specjalizujących się w ochronie przed DDoS, takich jak Cloudflare, oferujących zaawansowane rozwiązania do rozpraszania i filtrowania ruchu atakującego.

Zapobieganie atakom DDoS poprzez filtrowanie ruchu z użyciem funkcji wbudowanych w cPanel i Imunify360

W Domeny.tv i MSERWIS wykorzystujemy system zarządzania hostingiem cPanel oraz Imunify360 – kompleksowy pakiet narzędzi security do ochrony serwerów www.

Aby zabezpieczyć serwery przed atakami, cPanel udostępnia narzędzia, takie jak:

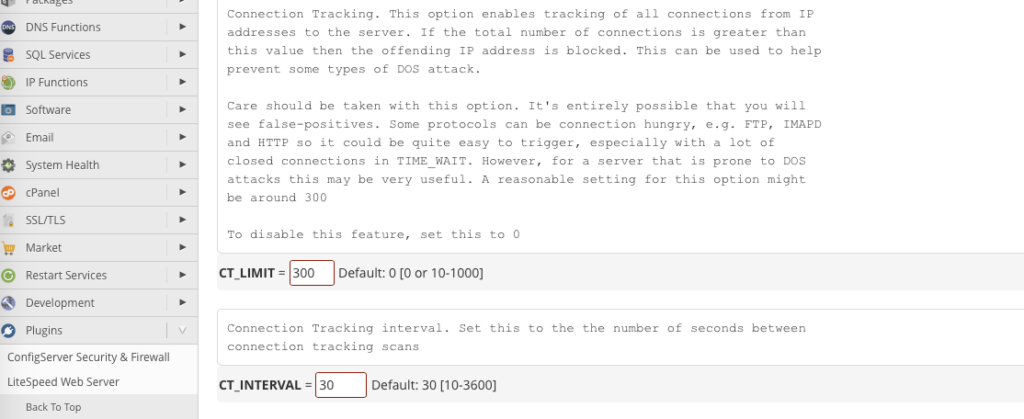

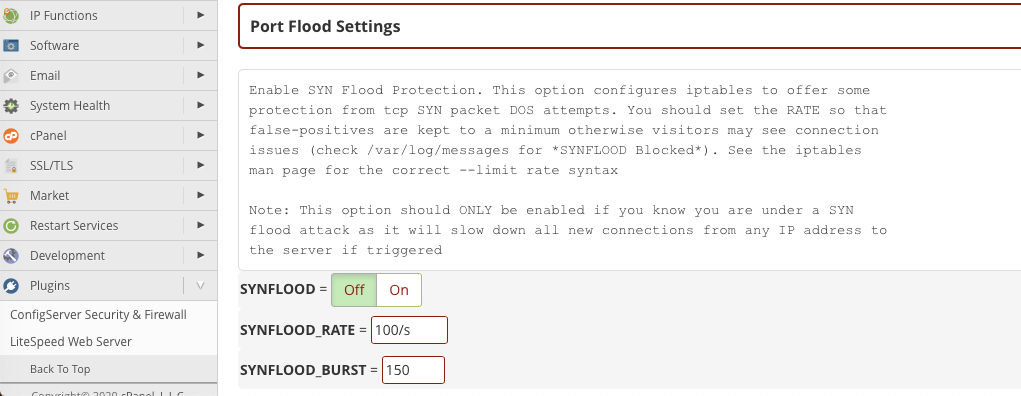

- ConfigServer Security & Firewall (CSF), który ogranicza liczbę połączeń z jednego IP, blokuje podejrzane adresy i przeciwdziała atakom SYN Flood dzięki konfigurowalnym parametrom;

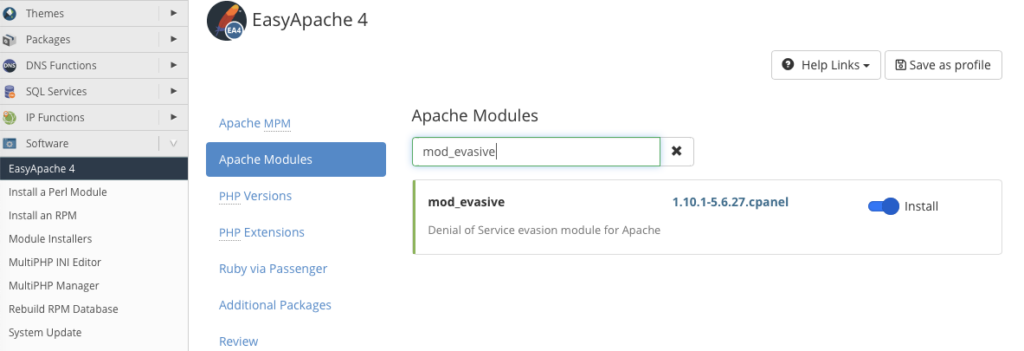

- Mod_Evasive, który chroni serwer przed nadmierną liczbą żądań HTTP, dynamicznie blokując ruch generujący przeciążenie;

- ModSecurity, działający jako zapora aplikacji webowych, wykrywający podejrzane wzorce ruchu.

Dodatkowo korzystamy z cPHulk, który zabezpiecza serwer przed innego rodzaju atakami typu brute force, blokując podejrzane adresy IP po przekroczeniu określonej liczby nieudanych prób logowania.

Imunify360 oferuje kompleksowe narzędzia zapobiegające atakom DDoS poprzez analizę ruchu w czasie rzeczywistym, wykrywanie podejrzanych IP oraz dynamiczne blokowanie złośliwych żądań. Imunify360 analizuje ruch w czasie rzeczywistym, wykrywa podejrzane adresy IP i dynamicznie blokuje złośliwe żądania, oferując kompleksową ochronę przed atakami DDoS.

Przeczytaj koniecznie, dlaczego warto wybrać hosting oparty o cPanel i przetestuj nasz szybki i bezpieczny hosting ULTRA Domeny.tv MSERWIS przez 14 dni. Wejdź na stronę https://www.mserwis.pl/hosting i wystartuj ze swoją stroną www, instalując CMS WordPress w 5 minut. Z naszym darmowym kursem WordPress zrobisz to bardzo efektywnie: https://kurswordpress.eu/.

Cloudflare – ochrona przed atakami DDoS jako zewnętrzna usługa

Cloudflare.com oferuje zaawansowaną ochronę przed atakami DDoS dzięki globalnej sieci, która automatycznie wykrywa i blokuje niepożądany ruch. Kluczowe funkcje obejmują filtrowanie ruchu na poziomie centrów danych oraz dynamiczne dostosowywanie reguł ochronnych. W ten sposób ataki neutralizują się, zanim dotrą do serwera docelowego, minimalizując przestoje i zakłócenia usług. Zapoznaj się z naszym poradnikiem Konfiguracja Cloudflare na hostingu cPanel – dlaczego warto to zrobić, który krok po kroku pokaże Ci jak poprawić bezpieczeństwo Twojego serwisu www.

Podsumowanie

Ataki DDoS stanowią poważne zagrożenie. Mogą generować duże straty finansowe, przestoje oraz utratę reputacji firm. Skuteczna obrona przed tym opiera się na wielopoziomowej strategii, obejmującej zapobieganie, wykrywanie i przeciwdziałanie. Kluczowe narzędzia to firewalle, zapory aplikacyjne (WAF) oraz dynamiczne filtrowanie ruchu przy użyciu rozwiązań, takich jak Cloudflare. Narzędzia w cPanel i Imunify360. Inwestowanie w ochronę oraz regularne testowanie podatności systemów pozwolą Ci ograniczyć skutki nawet najbardziej zaawansowanych ataków DDoS, zapewniając ciągłość działania usług.