O tajemniczej, ukrytej sieci Internet na pewno słyszał każdy z Was. Duża w tym zasługa, technofuturystycznych filmów z lat 80-tych i 90-tych czy Keanu Reevesa w czarnych okularach w pamiętnym “Matrixie”. Swój nimb tajemniczości dark net zawdzięcza również telewizji, która trywializuje i spłyca obraz naszej rzeczywistości w większym stopniu, niż dostarcza rzetelne informacje. W niniejszym artykule chcielibyśmy przedstawić naszym czytelnikom kilka najważniejszych informacji na temat sieci ukrytej. Nie będzie to żadna wiedza tajemna, tylko garść sprawdzonych faktów oraz kilka porad na koniec.

Czym jest Dark web?

Najbardziej adekwatną definicję jaką znaleźliśmy w polskojęzycznej części sieci zaproponował kilka lat temu Krzysztof Lech na łamach PR World:

Dark Web to termin, który odnosi się konkretnie do witryn ukrywających adresy IP serwerów, z których korzystają. Mogą być odwiedzane przez każdego internautę, ale bardzo trudno jest stwierdzić, kto za nimi stoi. Nie można znaleźć tych stron za pomocą zwykłych wyszukiwarek. Działając w ramach mrocznej strony internetu ukrywają bowiem swoją tożsamość. Czynią to przede wszystkim przy wykorzystaniu narzędzia do szyfrowania Tor (ang. The Onion Router), o którym większość internautów pewnie słyszała głównie w kontekście właściwości ukrywania użytkownika końcowego.

Jak możemy wyczytać w Wikipedii:

Tor wykorzystuje kryptografię, wielowarstwowo szyfrując przesyłane komunikaty (stąd określenie „trasowanie cebulowe”), zapewniając w ten sposób poufność przesyłania danych pomiędzy routerami. Użytkownik musi mieć uruchomiony na swoim komputerze program, który łączy się z serwerem pośredniczącym sieci Tor. Takie serwery, zwane węzłami, może uruchomić u siebie każdy, kto chce wspomóc rozwój Tora.

Trzeba być jednak świadomym, że sieć nie oferuje pełnej anonimowości. Tor nie może i nie próbuje chronić przed monitorowaniem ruchu na granicach sieci, tzn. pakietów wchodzących i opuszczających sieć. I tak np. rząd Stanów Zjednoczonych ma możliwość monitorowania dowolnego szerokopasmowego połączenia z Internetem (na mocy ustawy CALEA z 1994 r.) i dlatego może kontrolować oba punkty końcowe połączeń Tora, wykonywanych na terytorium swojego państwa.

W Polsce narzędziem prawnym pozwalającym na identyfikowanie użytkowników sieci Tor są dyrektywy Unii Europejskiej 2006/24/WE o retencji danych telekomunikacyjnych. Wspomniana retencja danych to rutynowe zatrzymywanie przez operatorów informacji o tym, kto, z kim i kiedy łączył się (lub próbował połączyć) za pomocą środków komunikacji elektronicznej. Zgodnie z Prawem telekomunikacyjnym operatorzy mają obowiązek przechowywać te dane przez 2 lata w celach związanych z bezpieczeństwem publicznym i udostępniać je uprawnionym instytucjom.

Ustawa o retencji danych dotyczy każdego obywatela Polski i nazywana jest najczęściej ustawą inwigilacyjną. Historia dark netu kryje znacznie więcej prób – zarówno teoretycznych jak i praktycznych – zidentyfikowania anonimowych użytkowników sieci Tor. Możecie o nich przeczytać tutaj.

Znane nam z “normalnego” internetu witryny działają w Torze w formie usług o ukrytej lokalizacji. Usługi te są dostępne poprzez specyficzne dla Tora pseudodomeny najwyższego poziomu .onion. Jak one wyglądają?

http://rzb5nlpvy5oqnket.onion/ – to dla przykładu adres Fundacji Panoptykon w sieci ukrytej. Co ciekawe, jednym z celów tej organizacji jest działanie na rzecz ochrony praw człowieka w społeczeństwie nadzorowanym.

Warto pamiętać, że występująca w sieci Tor domena .onion nie jest częścią rejestru ICANN i nie da się z nią połączyć bez użycia programu TOR. Z racji trudnych do zapamiętania nazw witryn większość użytkowników korzysta z katalogów stron dostępnych również w Google lub wyszukiwarek.

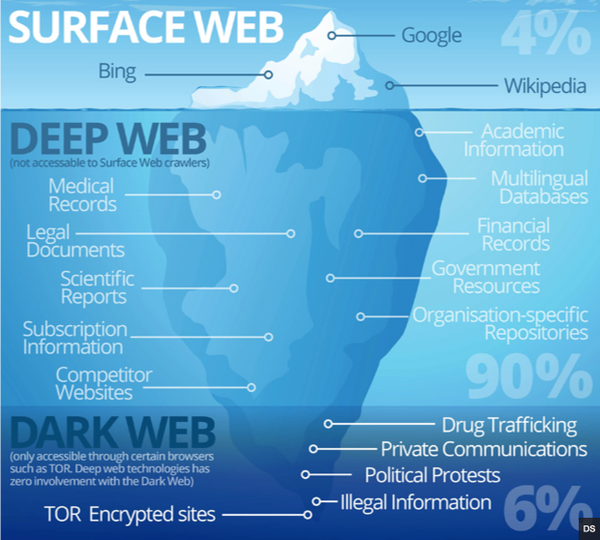

To co może budzić zdziwienie jeśli chodzi o dark net to jego rozmiary. Według różnych badań “oficjalna” tj. możliwa do znalezienia dzięki wyszukiwarce Google część sieci stanowi jedynie jej niewielki procent. Jakie są jego rzeczywiste rozmiary? Niech za odpowiedź posłuży poniższa grafika:

Jak z każdą głębiną również i dark net posiada swoje stopnie “głębokości”. Witryny znajdujące się najniżej to oczywiście te najbardziej ukryte i najmocniej zabezpieczone. Zwolennicy teorii spiskowych ukuli nawet termin Mariana’s web – czyli poziomu głębi Rowu Mariańskiego – najgłębszego znanego miejsca na Ziemi. Według głosicieli teorii znajdować się miałyby tam najpilniej strzeżone i najmroczniejsze tajemnice ludzkości, a dostać się tam można jedynie dzięki technologii komputerów kwantowych. Witamy w świecie Dana Browna. Wróćmy jednak na chwilę na powierzchnię.

Jak się tam dostać?

Paradoksalnie, nie ma z tym większego problemu. Umożliwi nam to klient sieci o nazwie Tor Browser. Dzięki niemu będziemy mogli połączyć się z siecią Tor. Po zainstalowaniu tego pakietu, który posiada wbudowaną, odpowiednią zmodyfikowaną przeglądarkę Firefox, możemy już wejść na dowolną stronę w domenie .onion. Możesz zobaczyć jak to się robi na poniższym video:

Co można tam znaleźć?

Dark web jako miejsce “nieskrępowanej” wolności może oczywiście służyć jako miejsce do prześladowania, wyłudzeń, hazardu, zakupu broni, narkotyków, oglądania pornografii najostrzejszego sortu, terroryzmu. Ale to tylko jedna strona tej sieci. Z drugiej jest to miejsce, gdzie ludzie mogą się zbierać, organizować i wymieniać informacjami poza zasięgiem tych, którzy ich prześladują.

I tak jeden z największych graczy na rynku – Facebook i uruchomił 3 lata temu swoją własną ukrytą usługę w sieci Tor! Jak donosi Antyradio: W kwietniu 2016 roku po raz pierwszy w historii liczba użytkowników logujących się do Facebooka przez zapewniającą anonimowość sieć przekroczyła milion. Są to najprawdopodobniej osoby pochodzące z krajów, w których zablokowano dostęp do zachodnich witryn.

Kilka istotnych porad

Jeżeli z pewnych względów postanowiłeś, czytelniku, sprawdzić osobiście co znajduje się po drugiej stronie sieci koniecznie zastosuj kilka poniższych porad:

- Tor może być niebezpieczny, jeśli jest niewłaściwie użyty, podobnie jak każda inna rzecz;

- Nie podawaj prawdziwych danych;

- Ludzie korzystający z Tora chcą być anonimowi i wielu może nie być tym, za kogo się podaje;

- Tor jest cały czas monitorowany przez policję, która może stosować różnego rodzaju prowokacje.

*W artykule stosowałem nazwy dark web i dark net wymiennie, gdyż nie widzę między nimi żadnej istotnej różnicy.

Źródła:

https://pl.wikipedia.org/wiki/Tor_(sie%C4%87_anonimowa)

http://www.rollingstone.com/culture/features/cicada-solving-the-webs-deepest-mystery-20150115?page=6

http://libertarianin.org/forum/co-to-jest-darknet/

https://zaufanatrzeciastrona.pl/post/nowa-wyszukiwarka-stron-w-sieci-tor/

https://panoptykon.org/wiadomosc/retencja-danych-w-pytaniach-i-odpowiedziach

http://www.cyberdefence24.pl/574294,polska-policja-lapie-przestepcow-za-torem-wywiad

Pingback: Jak przetrwać atak DDoS? - Blog MSERWIS

Pingback: Oszust zawsze dzwoni. Czym jest vishing? - Blog MSERWIS