Czy domena może być złośliwa? Jest to pewien skrót myślowy. Nazwa domenowa jest najczęściej rejestrowana do wykorzystania w biznesie lub (pewnie nieco rzadziej) dla celów osobistych. Jednak każdego roku wiele domen jest rejestrowanych tylko po to, aby użyć ich w działalności przestępczej. Złośliwa będzie nie sama nazwa domeny, ale zawartość w niej umieszczona. Serwisy uruchomione przy ich pomocy realizują różne przestępcze scenariusze, których przykłady opiszę w dalszej części artykułu.

O tym jak ważne jest, aby wiedzieć jaka jest konstrukcja adresu internetowego URL, pisałem już na blog.domeny.tv:

W artykule wspomniałem również o tym, w jaki sposób domeny wykorzystywane są do podszywania pod różne instytucje i firmy, aby skłonić użytkownika do reakcji (często szybkiej i emocjonalnej). Efektem może być pobranie złośliwego kodu (nazywanego zwykle wirusem) na komputerze lub instalacja złośliwej aplikacji, np. wyłudzającej dane do bankowości mobilnej na smartfonie. Cykl życia “złośliwej domeny” może być bardzo krótki, dlatego tak ważne jest aby wiedzieć jak się bronić. Poniżej znajdziecie przykłady przestępczej działalności.

Oszustwo w Internecie z użyciem “złośliwej domeny”

W kontekście tych zagrożeń musisz wiedzieć, jak bronić się przed przestępcami wykorzystującymi „złośliwe domeny” oraz w jaki sposób te incydenty zgłaszać.

Warto zajrzeć do Rocznego raportu CERT Polska (2020) – Krajobraz bezpieczeństwa polskiego Internetu dostępnego na stronie: https://cert.pl/raporty-roczne/

Zespół CERT Polska działa w ramach NASK – Państwowego Instytutu Badawczego, prowadzącego działalność naukową i krajowy rejestr domen .pl. Domeny.tv są rejestratorem domen .pl akredytowanym przez NASK. Zespół CERT Polska to pierwszy zorganizowany w Polsce, zespół reagowania na incydenty (powstał w 1996 roku).

Według wspomnianego raportu CERT w 2020 r. odnotował 34 555 zgłoszeń. 20 976 z nich uznano za zgłoszenia dotyczące incydentów cyberbezpieczeństwa. Na tej podstawie zarejestrowano 10 420 unikalnych incydentów cyberbezpieczeństwa. W 2020 CERT Polska odnotował wzrost liczby obsłużonych incydentów na poziomie 60,7% w porównaniu do roku 2019. Było to między innymi związane ze zwiększeniem ilości czasu, jaki spędzamy online w czasie pandemii, ale należy podkreślić, że skala przestępczości w sieci stale rośnie.

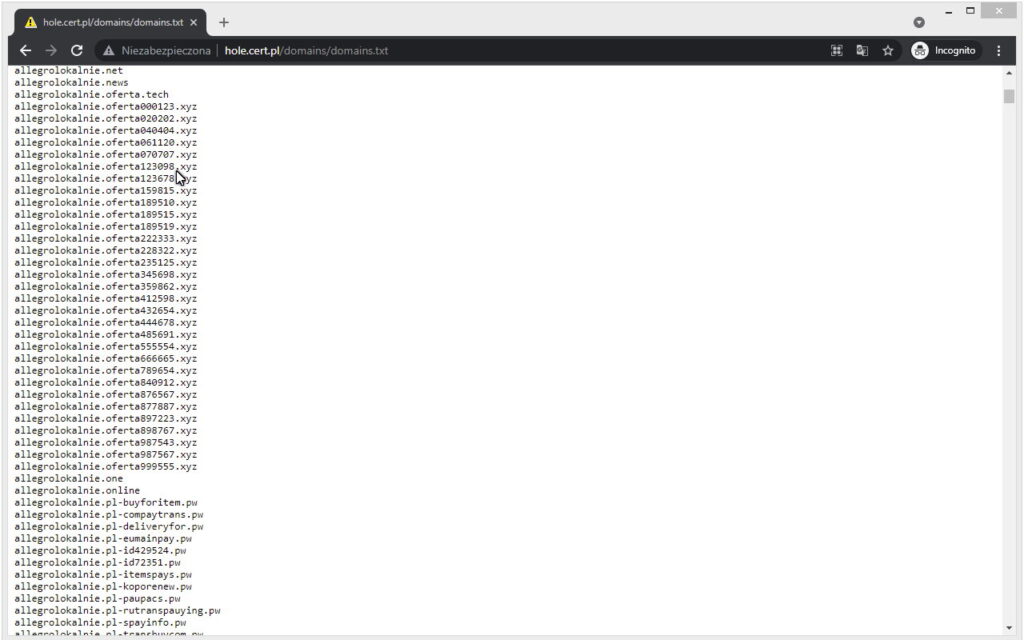

Aktualna zawartość Listy Ostrzeżeń (“złośliwych domen”) jest publicznie i nieodpłatnie dostępna pod adresem: http://hole.cert.pl/domains/. Przejrzyj tę listę i zobacz, pod jakie firmy (marki), najczęściej podszywają się przestępcy w Polsce. Na Rysunku 1 widać fragment listy z domenami podszywającymi się pod serwis Allegro.

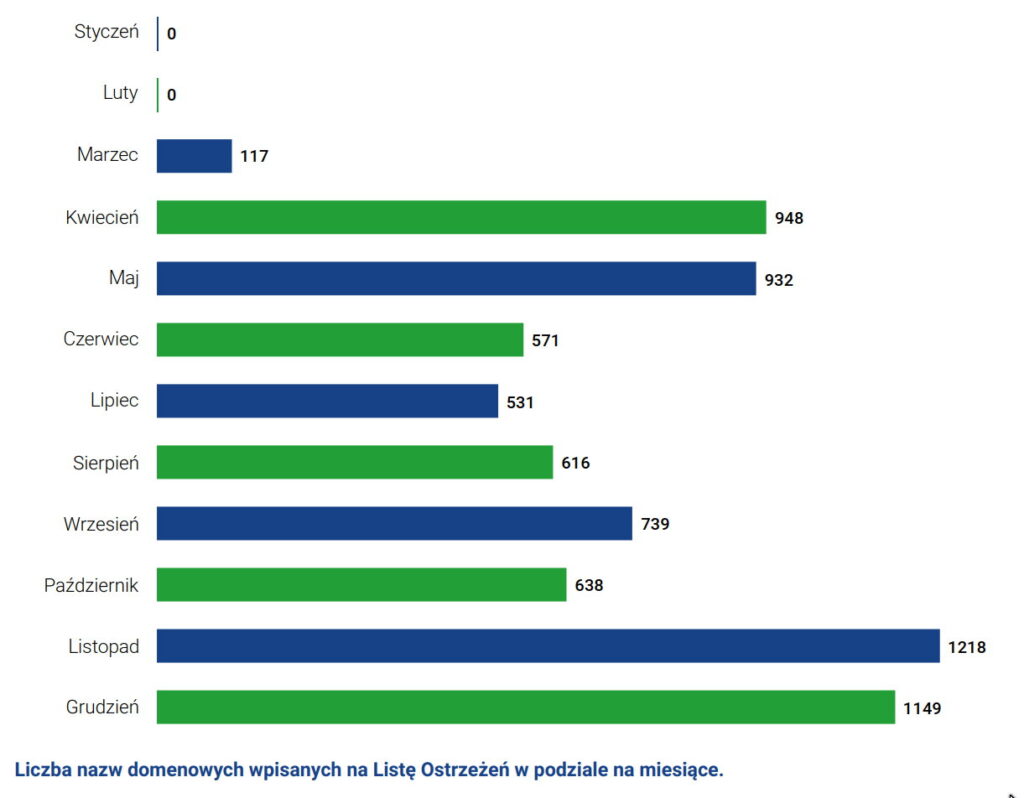

W momencie kiedy piszę ten artykuł, na liście jest 34 122 domen. W 2020 roku na listę ostrzeżeń CERT trafiło blisko 7500 domen (Rysunek 2).

Incydenty bezpieczeństwa z użyciem złośliwych domen. Przykłady stron www.

W jaki sposób dochodzi do złośliwego wykorzystania domen internetowych? Najbardziej typowe cele przestępców, w wielkim skrócie, można streścić jako kradzież danych osobowych lub środków pieniężnych. W raporcie CERT znajdziemy liczne przykłady aplikacji tworzonych przez przestępców internetowych. Najczęściej po to, aby wyłudzać dane osobowe, dostępy do bankowości elektronicznej lub instrumentów płatniczych (karty, kody blik, klucze do kryptowalut).

Warto opisać niektóre przykłady podszywania się pod różne firmy, aby uświadomić czytelnikom, w jaki sposób działają przestępcy i na jakie elementy adresu czy wyglądu strony internetowej należy zwrócić uwagę.

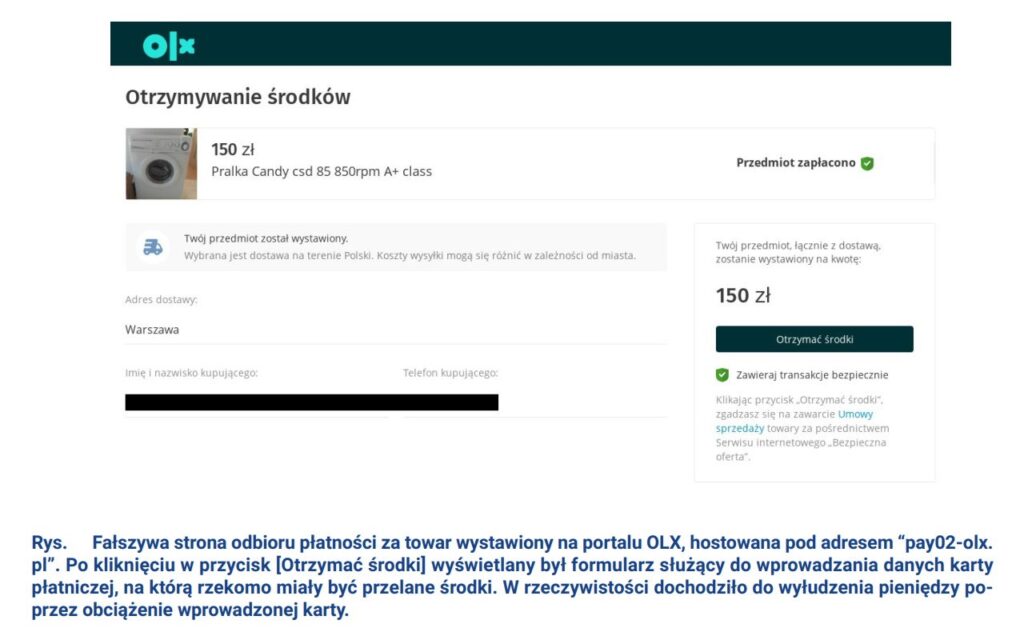

Rysunek 3 pokazuje fałszywą stronę odbioru płatności, która podszywa się pod serwis OLX. Domena „pay02-olx” z rozszerzeniem .pl jest inna niż znanego serwisu ogłoszeniowego olx.pl. Jak klikniemy “złodziejski” przycisk CTA (ang. call to action wezwanie do akcji), pojawi się formularz do wyłudzania danych z karty płatniczej (zwykle jest to nr karty i trzycyfrowy kod umieszczony bezpośrednio na karcie). Po podaniu tych danych, przestępcy mogą realizować transakcje w sieci z jej użyciem do wysokości salda (z uwzględnieniem limitu dziennego wydatków).

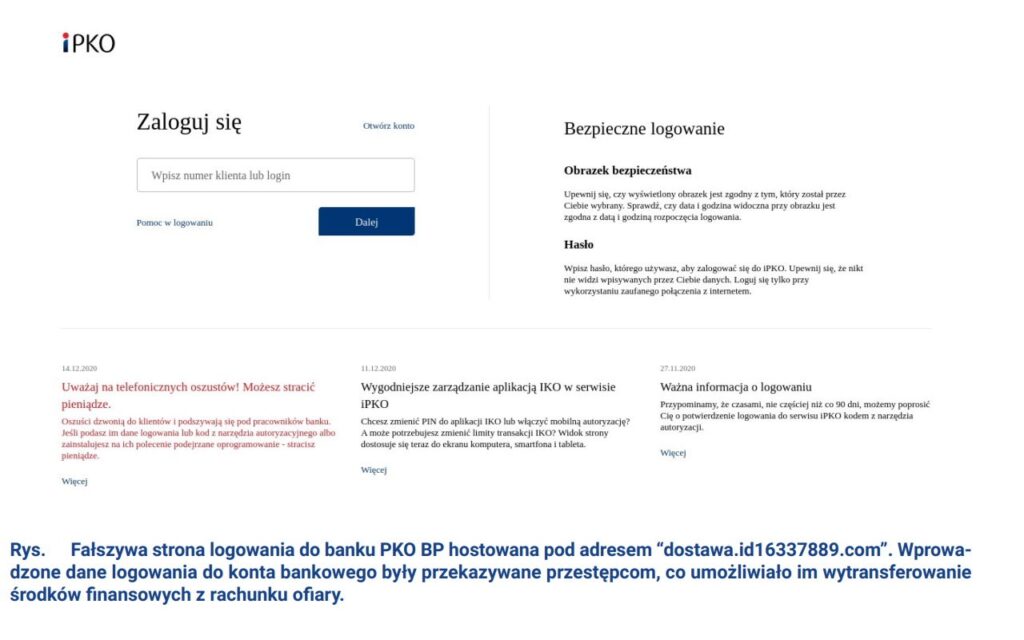

Równie popularne jest podszywanie się pod strony banków czy systemów płatności online. Taki atak najczęściej ma na celu wyłudzenie danych do bankowości internetowej. Na Rysunku 4, widać stronę, która podszywa się pod znany bank przy pomocy amerykańskiej domeny z bardzo popularnym rozszerzeniem .com („dostawa.id1633…”). Dość przypadkowy wybór domeny przez przestępców świadczy o tym, że wielu użytkowników nie zwraca uwagi na poprawną domenę banku, przy dokonywaniu operacji logowania, nie mówiąc o weryfikacji certyfikatu SSL.

„Złośliwe domeny” w social media

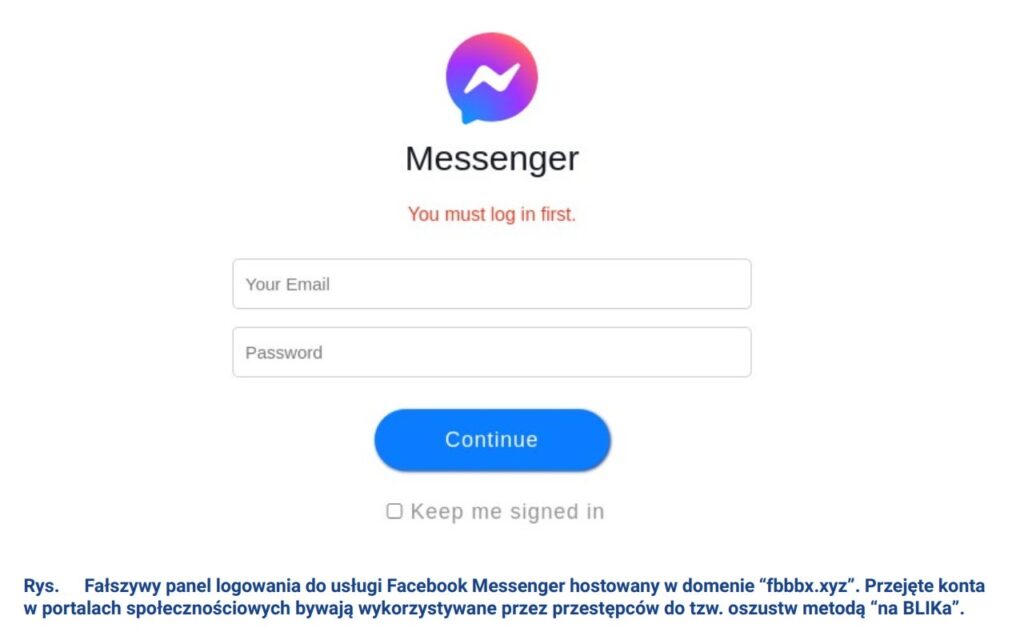

Kolejny przykład z raportu CERT (Rysunek 5) pokazuje fałszywy panel logowania do komunikatora Facebooka. Jest on uruchomiony w domenie z rozszerzeniem. xyz („fbbbx”). Przejęte w ten sposób konto aplikacji Facebook, służy do realizacji różnego rodzaju oszustw. Są one realizowane między innymi, metodą „na BLIKa” (wyłudzanie kodów płatności od znajomych pod pozorem wsparcia, pożyczki itp.)

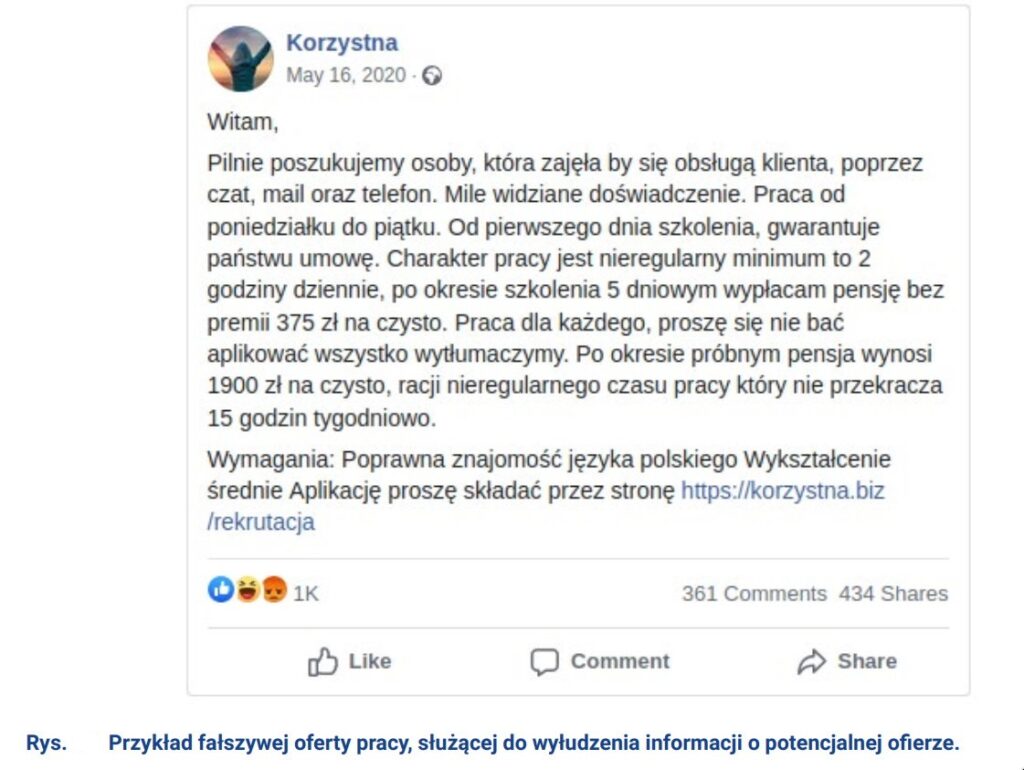

W social media pojawiają się również posty, które przekierowują na przestępcze witryny wyłudzające dane. Rysunek 6 pokazuje fałszywą ofertę pracy, która kieruje ofiary na stronę w domenie z rozszerzeniem .biz w celu wyłudzenia danych osobowych, które następnie można użyć np. do wyłudzenia kredytu na dane ofiary.

Przykłady oszustw w wiadomościach SMS

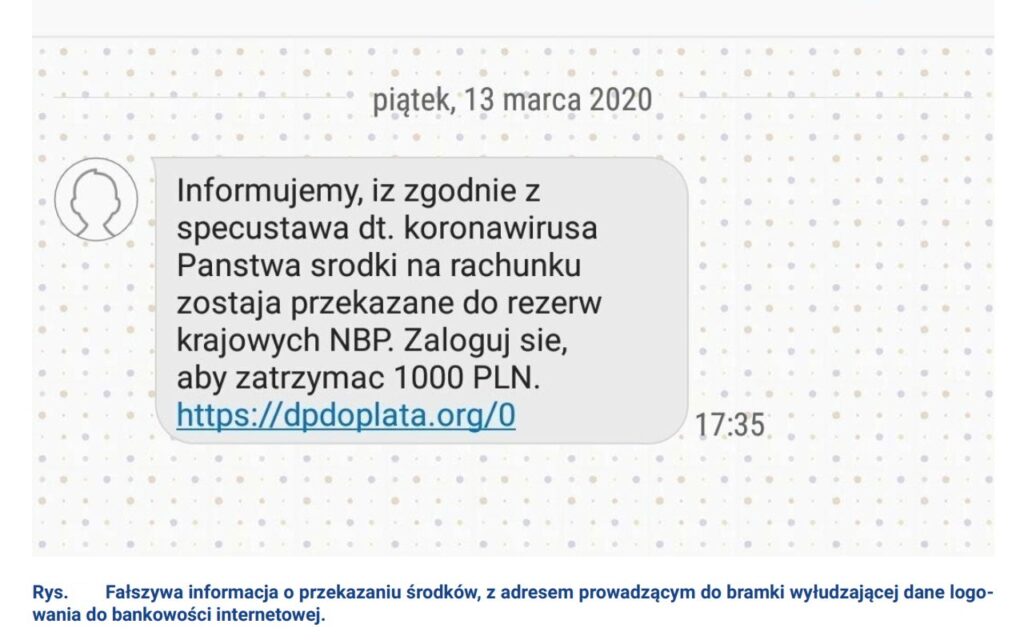

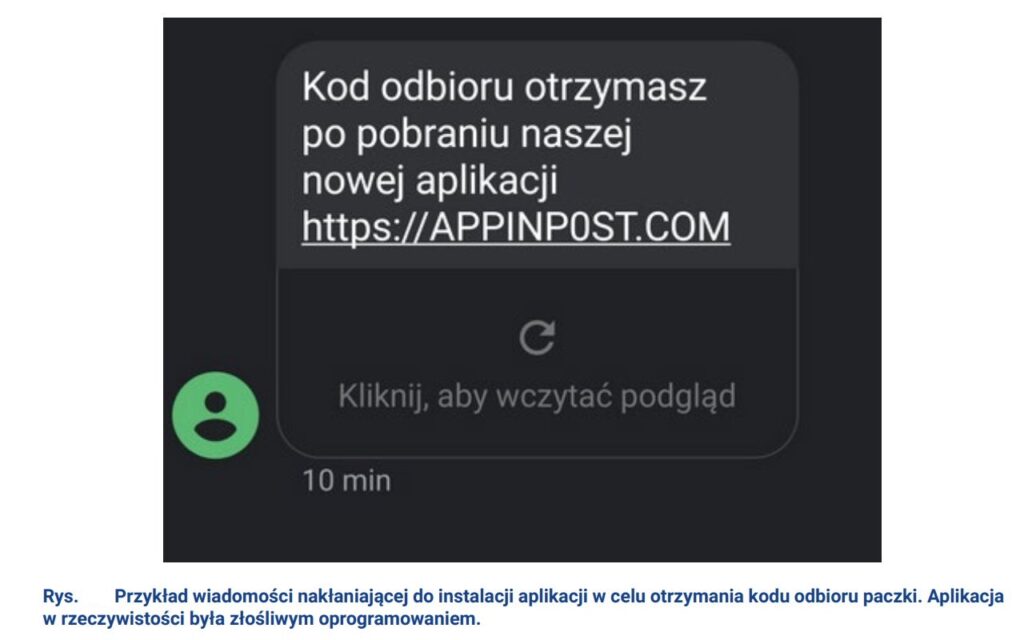

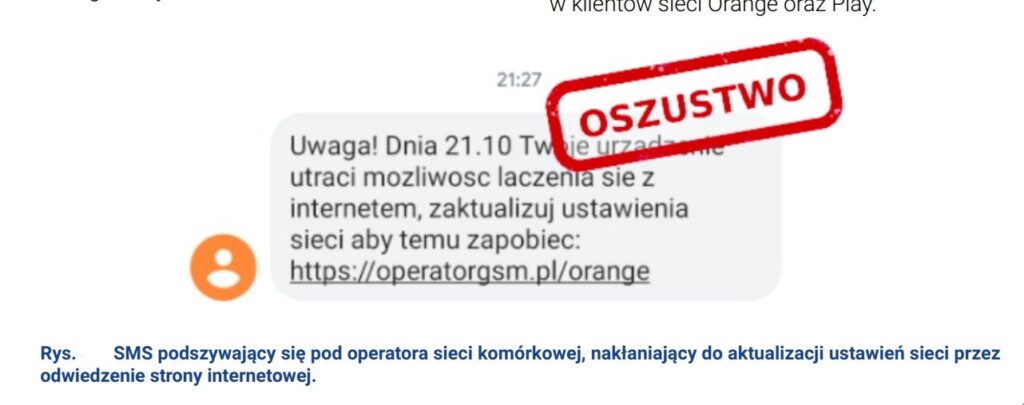

„Złośliwe domeny” mogą być używane również w wiadomościach SMS. W nich nie jesteśmy jeszcze przyzwyczajeni do spamu, w takim stopniu jak w poczcie elektronicznej. To, że klikniemy link w wiadomości SMS jest zatem dość prawdopodobne.

Rysunek 7 pokazuje SMS, który wykorzystuje domenę z rozszerzeniem .org („dpdoplata”), w celu przekierowania na stronę wyłudzającą dane do konta bankowego. Na Rysunku 8 widać wiadomość przekierowującą do witryny wykorzystującą domenę z rozszerzeniem .com („appinpost”) która podszywa się pod firmę kurierską i ma nakłonić do instalacji złośliwej aplikacji na smartfonie.

Na Rysunku 9 widać SMS, który w polskiej domenie .pl „operatorgsm”, podszywa się pod znaną firmę telekomunikacyjną.

Nawet przeglądając cały raport CERT i inne źródła w sieci, nie ma możliwości przedstawić pełnego katalogu podszywania się pod różne firmy i instytucje wykorzystujące rejestrowane w tym celu domeny. Przestępcy dostosowują swoje działania do aktualnej sytuacji i często próbują nowe metody oszustw, aby zwiększyć ich skuteczność.

Podane przykłady ilustrują, że używane są różne rozszerzenia i nazwy, które najczęściej w jakiś sposób nawiązują do firmy, pod którą chcą się podszyć przestępcy. Adresy wykorzystują również najczęściej połączenia szyfrowane SSL, czyli z popularną kłódką. Użycie adresu z przedrostkiem HTTPS nie gwarantuje wiarygodności strony, co dla niektórych czytelników będzie dużym zaskoczeniem. Certyfikat SSL szyfruje transmisję, ale nie zapewnia jej legalności ani w przypadku prostych certyfikatów nie gwarantuje tego, że jego użytkownik jest tym, za kogo się podaje.

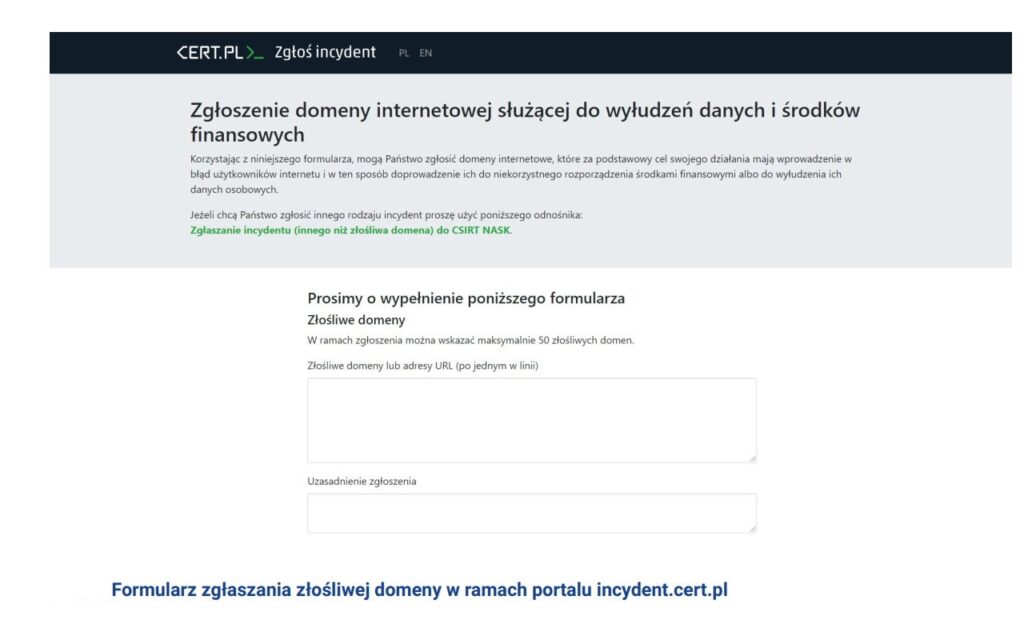

Jak zgłosić złośliwą domenę?

Jeżeli trafisz na złośliwą domenę (podszywającą się pod bank, firmę, urząd), zgłoś ją do CERTu i zaproponuj tym samym dopisanie jej do Listy Ostrzeżeń.

Podejrzane domeny możesz zgłosić pod adresem: https://incydent.cert.pl/domena (Rysunek 10)

Jak podaje CERT, wykorzystanie tego specjalnego kanału, umożliwia szybkie podjęcie reakcji względem danego zagrożenia.

Podsumowanie

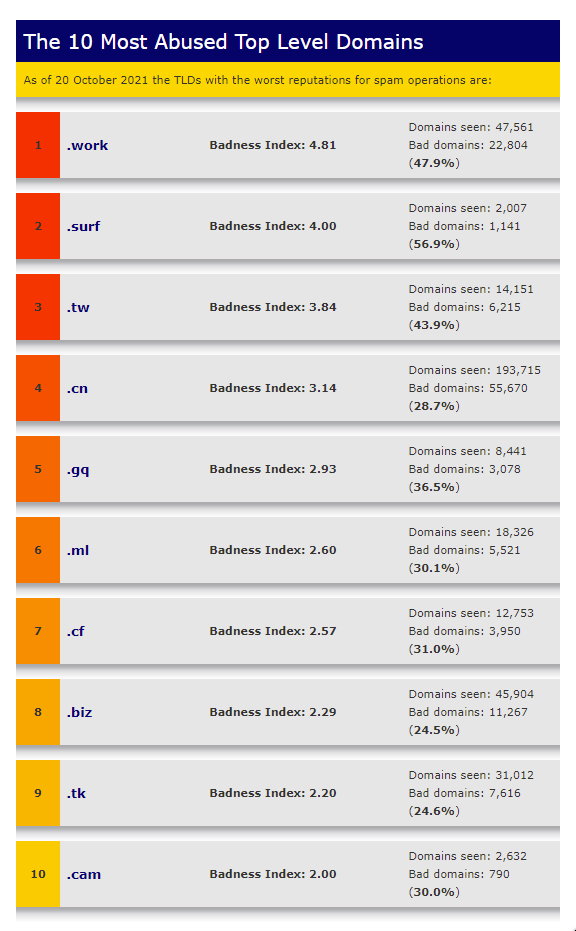

Hakerzy rejestrują domeny w różnych rozszerzeniach w celu uruchomienia serwisów www ze złośliwym oprogramowaniem, które pracuje na ich korzyść. Nie ma jednoznacznych reguł przed jakimi domenami powinno się ostrzegać. Korzystając z sieci powinniśmy zwracać uwagę na link, w który chcemy kliknąć, a później np. zalogować się, zostawić nasze dane (to trochę tak jak sprawdzenie numeru konta, na który chcemy wykonać przelew bankowy). Pisząc ten artykuł znalazłem w sieci ciekawe zestawienie Spamhaus.org, dostawcy zabezpieczeń antyspamowych. Pokazuje ono jakie są najpopularniejsze rozszerzenia złośliwych domen, które używają przestępcy – spamerzy (Rysunek 11).

Sprawdź również czy operator Twojej sieci używa listy ostrzeżeń CERT. W tym celu wystarczy, że wejdziesz pod adres https://lista.cert.pl/, gdzie zobaczysz odpowiednią informację.

W praktyce możemy używać również innych mechanizmów ochrony przed “złośliwymi domenami”. Przykładami są: Google Safe Browsing czy narzędzia dostarczane przez producentów oprogramowania security np. McAfee WebAdvisor FREE. O tych i innych narzędziach poczytasz w kolejnym artykule na naszym blogu.

Źródło: https://www.spamhaus.org/statistics/tlds/

Pingback: Socjotechniki hakerów. Jak się chronić? - Blog MSERWIS

Pingback: Jak zostać rejestratorem domen - łatwa i trudna droga - Blog Domeny.tv