Jeśli zobaczysz w przeglądarce domenę 'apple.com’ oraz 'apple.com’, to czy widzisz różnicę? Każdy z pewnością powie, że nie, a mogą to być dwie różne domeny. W ostatnich dniach głośno zrobiło się o „prawie niemożliwym do wykrycia” ataku phishingowym, który może zwieść nawet najostrożniejszego internautę. Hakerzy mogą bowiem wykorzystać znaną lukę w przeglądarkach Chrome, Firefox i Opera, które pozwalają wyświetlać fałszywe nazwy domen jako witryny prawdziwych firm, takich jak Apple, Google czy Amazon. Mogą oni dzięki temu wykraść dane logowania i inne poufne informacje od użytkowników.Atak homograficzny

Mamy tu do czynienia z tzw. atakiem homograficznym. Jak czytamy na stronie www.crypto-it.net:Atak homograficzny jest oparty na standardach współczesnego Internetu, które umożliwiają tworzenie (i wyświetlanie w przeglądarkach) adresów URL zawierających znaki pochodzące z innych alfabetów niż łaciński (czyli spoza ASCII). Różne alfabety mogą zawierać różne, bardzo podobne do siebie znaki.

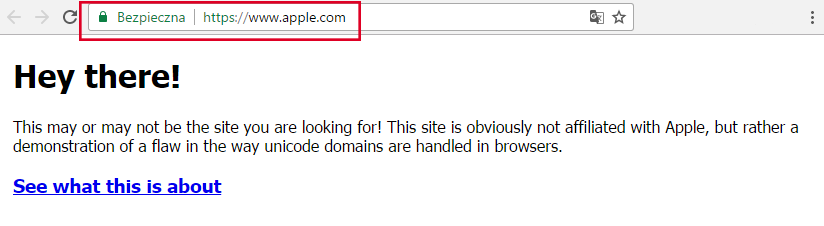

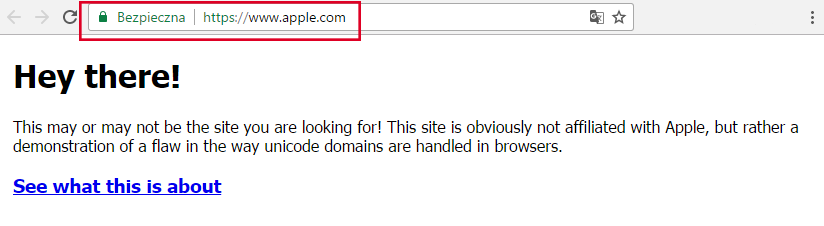

Chiński analityk bezpieczeństwa, który zauważył problem, Xudong Zheng, stworzył stronę demo pod fałszywą domeną apple.com:  Jeśli po kliknięciu w powyższy link do strony demo Twoja przeglądarka internetowa wyświetla w pasku adresu domenę „apple.com” zabezpieczoną protokołem SSL, ale zawartość na tej stronie pochodzi z innego serwera (jak na powyższym obrazku), oznacza to, że Twoja przeglądarka jest narażona na ataki homograficzne. Jak podaje strona www.niebezpiecznik.pl, jeśli w domenie podmieniona zostanie tylko jedna litera, wówczas przeglądarka wyświetli ją w postaci punycode, co pozwoli użytkownikowi zauważyć różnicę.

Jeśli po kliknięciu w powyższy link do strony demo Twoja przeglądarka internetowa wyświetla w pasku adresu domenę „apple.com” zabezpieczoną protokołem SSL, ale zawartość na tej stronie pochodzi z innego serwera (jak na powyższym obrazku), oznacza to, że Twoja przeglądarka jest narażona na ataki homograficzne. Jak podaje strona www.niebezpiecznik.pl, jeśli w domenie podmieniona zostanie tylko jedna litera, wówczas przeglądarka wyświetli ją w postaci punycode, co pozwoli użytkownikowi zauważyć różnicę. Problem pojawia się w momencie, kiedy

cała domena składa się z liter “podobnych” do podstawowych liter z alfabetu łacińskiego, ale które pochodzą z innego alfabetu (np. cyrylicy, jak w przypadku sfałszowanej domeny apple.com). W takiej sytuacji domena jest wyświetlana bez kodowania punycode. Litery zatem wyglądają tak samo, mają po prostu inne kody znaków Unicodowych. Warto podkreślić, że

nie należy się tu sugerować obecnością certyfikatu SSL. Certyfikat SSL można bowiem aktywować po potwierdzeniu praw do domeny na podstawie wiadomości e-mail wysłanej do abonenta. Abonent nawet takiej sfałszowanej domeny nie będzie miał zatem problemu z otrzymaniem certyfikatu SSL.

Jak się obronić przed atakiem homograficznym?

Przede wszystkim warto zachować ostrożność i nie klikać w linki znajdujące się w mailach przychodzących bądź witrynach internetowych, które nie wzbudzają zaufania. Jeśli chodzi o odpowiedź ze strony przeglądarek, to Google Chrome zareagował już częściowo na ten problem, ale na stałą poprawkę trzeba poczekać do wersji Chrome Stable 58, która ma zostać uruchomiona jeszcze w tym miesiącu. Pozostałym użytkownikom, którzy są narażeni na ten wyrafinowany, trudny do wykrycia atak, zaleca się wyłączyć obsługę Punycode w przeglądarkach internetowych, aby można było zidentyfikować sfałszowane domeny. Użytkownicy przeglądarki Firefox mogą ręcznie dezaktywować konwersję kodowania punycode. Aby to zrobić należy wpisać w pasek adresu

about:config, kliknąć Enter i następnie dla parametru

network.IDN_show_punycode ustawić wartość

True. Wówczas każda domena zawierająca znaki spoza alfabetu łacińskiego będzie się wyświetlała w postaci punycode. Niestety nie ma podobnej opcji w przeglądarce Opera czy Google Chrome, ale użytkownicy tej ostatniej mogą skorzystać z

zewnętrznych rozszerzeń Google Chrome w oczekiwaniu na wyjście Chrome Stable 58.

Źródło: http://thehackernews.com/2017/04/unicode-Punycode-phishing-attack.html https://niebezpiecznik.pl/post/uwaga-na-niewykrywalny-phishing-poprzez-domeny-ze-znakami-unicode-podobnymi-do-liter-z-alfabetu-lacinskiego/  Jeśli po kliknięciu w powyższy link do strony demo Twoja przeglądarka internetowa wyświetla w pasku adresu domenę „apple.com” zabezpieczoną protokołem SSL, ale zawartość na tej stronie pochodzi z innego serwera (jak na powyższym obrazku), oznacza to, że Twoja przeglądarka jest narażona na ataki homograficzne. Jak podaje strona www.niebezpiecznik.pl, jeśli w domenie podmieniona zostanie tylko jedna litera, wówczas przeglądarka wyświetli ją w postaci punycode, co pozwoli użytkownikowi zauważyć różnicę. Problem pojawia się w momencie, kiedy cała domena składa się z liter “podobnych” do podstawowych liter z alfabetu łacińskiego, ale które pochodzą z innego alfabetu (np. cyrylicy, jak w przypadku sfałszowanej domeny apple.com). W takiej sytuacji domena jest wyświetlana bez kodowania punycode. Litery zatem wyglądają tak samo, mają po prostu inne kody znaków Unicodowych. Warto podkreślić, że nie należy się tu sugerować obecnością certyfikatu SSL. Certyfikat SSL można bowiem aktywować po potwierdzeniu praw do domeny na podstawie wiadomości e-mail wysłanej do abonenta. Abonent nawet takiej sfałszowanej domeny nie będzie miał zatem problemu z otrzymaniem certyfikatu SSL.

Jeśli po kliknięciu w powyższy link do strony demo Twoja przeglądarka internetowa wyświetla w pasku adresu domenę „apple.com” zabezpieczoną protokołem SSL, ale zawartość na tej stronie pochodzi z innego serwera (jak na powyższym obrazku), oznacza to, że Twoja przeglądarka jest narażona na ataki homograficzne. Jak podaje strona www.niebezpiecznik.pl, jeśli w domenie podmieniona zostanie tylko jedna litera, wówczas przeglądarka wyświetli ją w postaci punycode, co pozwoli użytkownikowi zauważyć różnicę. Problem pojawia się w momencie, kiedy cała domena składa się z liter “podobnych” do podstawowych liter z alfabetu łacińskiego, ale które pochodzą z innego alfabetu (np. cyrylicy, jak w przypadku sfałszowanej domeny apple.com). W takiej sytuacji domena jest wyświetlana bez kodowania punycode. Litery zatem wyglądają tak samo, mają po prostu inne kody znaków Unicodowych. Warto podkreślić, że nie należy się tu sugerować obecnością certyfikatu SSL. Certyfikat SSL można bowiem aktywować po potwierdzeniu praw do domeny na podstawie wiadomości e-mail wysłanej do abonenta. Abonent nawet takiej sfałszowanej domeny nie będzie miał zatem problemu z otrzymaniem certyfikatu SSL.